本站5月23日消息,今日,國家互聯(lián)網應急中心官方公眾號發(fā)布了《關于“游蛇”黑產攻擊活動的風險提示》。

其中提到,近期,CNCERT和安天聯(lián)合監(jiān)測到“游蛇”黑產團伙(又名“銀狐”、“谷墮大盜”、“UTG-Q-1000”等)組織活動頻繁,攻擊者采用搜索引擎SEO推廣手段,偽造Chrome瀏覽器下載站。

偽造站與正版官網高度相似,極具迷惑性,用戶一旦誤信并下載惡意安裝包,游蛇遠控木馬便會植入系統(tǒng),實現(xiàn)對目標設備的遠程操控,盜取敏感數(shù)據(jù)等操作。

釣魚網站示例1

釣魚網站示例2

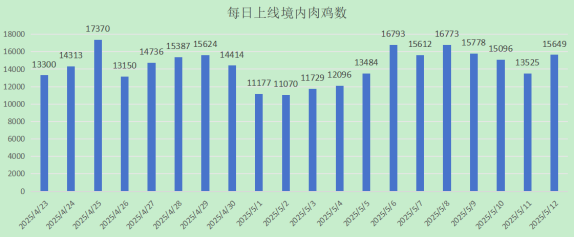

通過監(jiān)測分析發(fā)現(xiàn),國內于2025年4月23日至5月12日期間,“游蛇”黑產團伙使用的Gh0st遠控木馬日上線肉雞數(shù)最高達到1.7萬余臺,C2日訪問量最高達到4.4萬條,累計已有約12.7萬臺設備受其感染。

據(jù)介紹,“游蛇”自2022年下半年開始頻繁活躍至今,針對國內用戶發(fā)起了大量攻擊活動,以圖竊密和詐騙。

該黑產團伙主要通過即時通訊軟件(微信、企業(yè)微信等)、搜索引擎SEO推廣、釣魚郵件等途徑傳播惡意文件,其傳播的惡意文件變種多、免殺手段更換頻繁且攻擊目標所涉及的行業(yè)廣泛。

本次監(jiān)測發(fā)現(xiàn),攻擊者搭建以“Chrome瀏覽器”為誘餌的釣魚網站,誘導受害者從網站下載惡意安裝包。

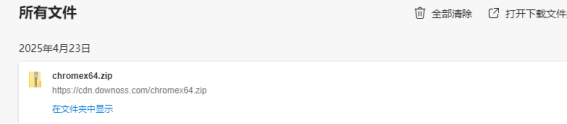

下載的惡意安裝包

下載的惡意安裝包是以“chromex64.zip”命名的壓縮包文件,其中存在兩個文件,chromex64.exe是一個文件解壓程序,另一個是正常的dll文件,但文件名以日月年格式命名,疑似惡意程序更新日期。

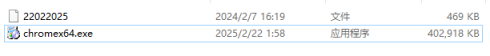

惡意安裝包中的文件

chromex64.exe運行后將默認在C:\Chr0me_12.1.2釋放文件。

安裝程序釋放的文件

其中包含舊版本Chrome瀏覽器相關文件,由于該軟件不是正常安裝,導致瀏覽器無法正常更新。

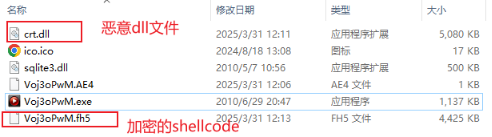

實際投放的惡意文件

同時會解壓程序在桌面創(chuàng)建快捷方式,但快捷方式中實際初始運行的是本次活動投放的惡意文件,攜帶參數(shù)運行,不僅啟動自身,還啟動Chrome瀏覽器進程,以掩蓋該惡意快捷方式功能。

國家互聯(lián)網應急中心提醒廣大網民強化風險意識,加強安全防范,避免不必要的經濟損失,主要建議包括:

(1)建議通過官方網站統(tǒng)一采購、下載正版軟件。如無官方網站建議使用可信來源進行下載,下載后使用反病毒軟件進行掃描并校驗文件HASH。

(2)盡量不打開來歷不明的網頁鏈接,不要安裝來源不明軟件。

(3)加強口令強度,避免使用弱口令,密碼設置要符合安全要求,并定期更換。建議使用16位或更長的密碼,包括大小寫字母、數(shù)字和符號在內的組合,同時避免多個服務器使用相同口令。

(4)梳理已有資產列表,及時修復相關系統(tǒng)漏洞。

(5)安裝終端防護軟件,定期進行全盤殺毒。

(6)當發(fā)現(xiàn)主機感染僵尸木馬程序后,立即核實主機受控情況和入侵途徑,并對受害主機進行清理。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播更多信息之目的,如作者信息標記有誤,請第一時間聯(lián)系我們修改或刪除,多謝。